Crescem as falhas no controlo de acesso e na proteção de dados em aplicações empresariais

Um estudo recente realizado pelos especialistas da equipa de Security Assessment da Kaspersky identificou as vulnerabilidades mais perigosas e generalizadas em aplicações Web empresariais desenvolvidas internamente. Entre 2021 e 2023, foram encontradas dezenas de falhas relacionadas com o controlo de acesso e com a proteção de dados na maioria das aplicações examinadas. O maior número de vulnerabilidades de alto risco dizia respeito a injeções de SQL.

As aplicações Web, como as redes sociais, e-mail e serviços online, são sites onde os utilizadores interagem com um servidor web através de um browser. No nosso mais recente estudo, a Kaspersky pesquisou vulnerabilidades em aplicações web utilizadas por organizações de TI, governamentais, de seguros, de telecomunicações, de criptomoeda, de e-commerce e de cuidados de saúde para identificar os tipos de ataques mais comuns que são suscetíveis de ocorrer às empresas.

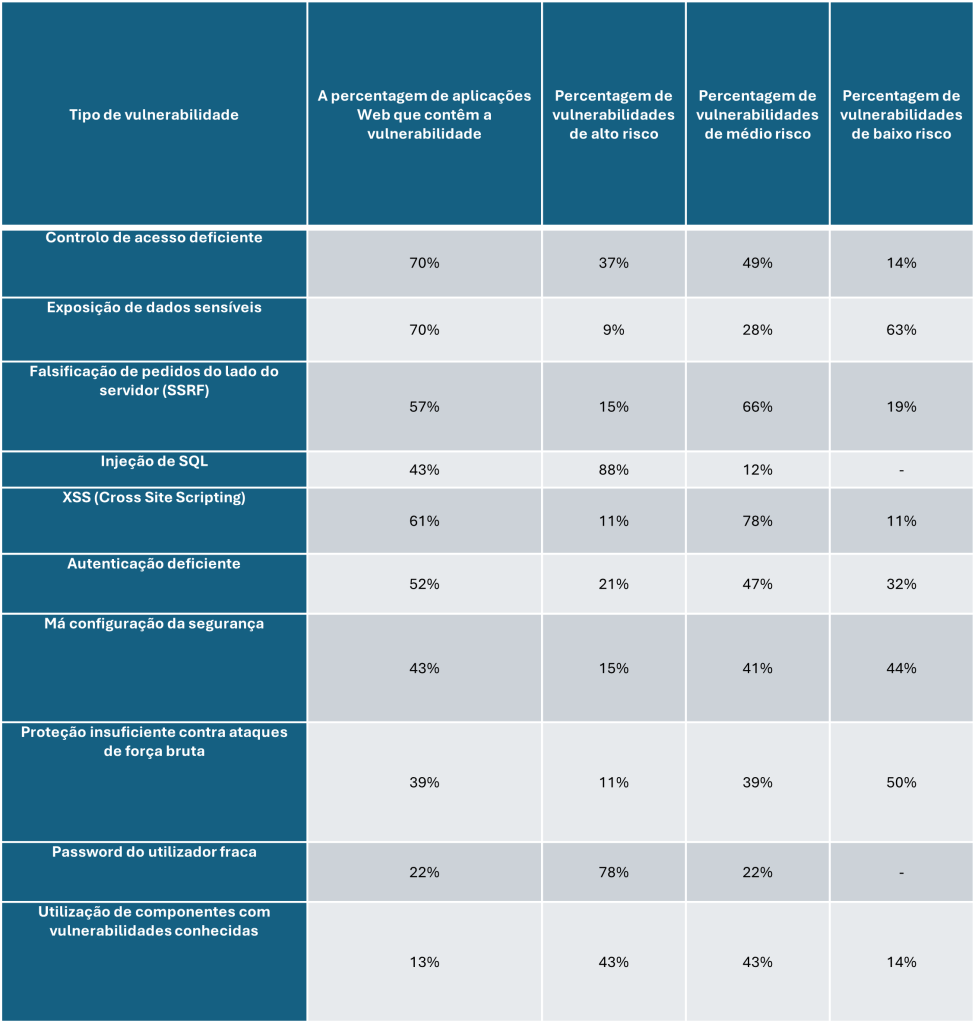

Os tipos predominantes de vulnerabilidades envolviam a utilização maliciosa de falhas de controlo de acesso e de proteção de dados sensíveis. Entre 2021 e 2023, 70% das aplicações Web examinadas neste estudo apresentavam vulnerabilidades nestas categorias.

Uma vulnerabilidade de controlo de acesso pode ser usada quando os invasores tentam contornar as políticas do site que limitam os utilizadores às suas permissões autorizadas. Isso pode levar a acesso não autorizado, alteração ou exclusão de dados, e muito mais. O segundo tipo comum de falha envolve a exposição de informações sensíveis, como passwords, detalhes de cartões de crédito, registos de saúde, dados pessoais e informações comerciais confidenciais, realçando a necessidade de medidas de segurança acrescidas.

“A classificação foi compilada tendo em conta as vulnerabilidades mais comuns nas aplicações Web desenvolvidas internamente em várias empresas e o seu nível de risco. Por exemplo, uma vulnerabilidade pode permitir que os atacantes roubem dados de autenticação do utilizador, enquanto outra pode ajudar a executar um código malicioso no servidor. Cada uma implica diferentes graus de consequências para a continuidade e resiliência da empresa. As nossas classificações refletem esta consideração, com base na nossa experiência prática na realização de projetos de análise de segurança,” explica Oxana Andreeva, especialista em segurança na equipa de Security Assessment da Kaspersky.

Os peritos da Kaspersky também analisaram o grau de perigo das vulnerabilidades acima listadas. A maior proporção de vulnerabilidades que representam um risco elevado estava associada a injeções SQL. Mais especificamente, 88% de todas as vulnerabilidades de injeção SQL analisadas foram consideradas de alto risco.

Outro dado significativo era referente às vulnerabilidades de alto risco e estava associada a passwords fracas criadas pelos utilizadores. Dentro desta categoria, 78% de todas as vulnerabilidades analisadas foram classificadas como de alto risco.

Contudo, é importante dizer que apenas 22% de todas as aplicações Web estudadas pela equipa de Security Assessment da Kaspersky continham credenciais fracas. Uma possível razão é que as aplicações incluídas na amostra do estudo podem ser versões de teste em vez de sistemas atuais.

Para aprofundar o estudo, visite o website da Securelist. As categorias de vulnerabilidade descritas no estudo estão alinhadas com as categorias e subcategorias da classificação OWASP Top Ten. A correção das vulnerabilidades mais comuns das aplicações Web descritas na investigação ajudará as empresas a proteger os dados confidenciais e a evitar o comprometimento destas aplicações e dos sistemas relacionados.

Para melhorar a segurança das aplicações web e detetar possíveis ataques forma atempada, a equipa de Security Assessment da Kaspersky recomenda:

• Utilizar o Secure Software Development Lifecycle (SSDLC);

• Efetuar avaliações regulares da segurança das aplicações;

• Recorrer a mecanismos de registo e de monitorização para acompanhar o funcionamento das aplicações.